Informatiebeveiliging

Inleiding

Gemeente hulst is sinds de invoering van de Baseline Informatiebeveiliging voor Gemeenten (BIG) bezig om informatiebeveiliging structureel te borgen in de organisatie. De bestuurlijke richting, kaders en uitgangspunten waarin informatiebeveiliging zich behoort te ontwikkelen, zijn vastgelegd in het strategisch informatiebeveiligingsbeleid 2019-2022 en er is een CISO benoemd die binnen de gestelde beleidskaders belast is met het vormgeven van de beveiligingsorganisatie en het verder professionaliseren van informatieveiligheid. Informatiebeveiliging is geen doel op zich maar een essentiële factor om de bedrijfsdoelstellingen te kunnen realiseren. Het ondersteunt de primaire processen en de veilige en verantwoorde uitvoering daarvan om het gestelde vertrouwen van de burger in de overheid niet te schaden. In 2020 hebben drie grote veranderingen plaats gevonden die invloed hebben gehad op de informatiebeveiliging van gemeente Hulst. Dit zijn de COVID-19 uitbraak, de outsourcing van de ICT-infrastructuur en de inwerkingtreding van de Baseline Informatiebeveiliging Overheid (BIO).

COVID-19

COVID-19 heeft ervoor gezorgd dat een groot deel van de organisatie in 2020 noodgedwongen vanuit huis is gaan werken. De beweging naar op afstand werken heeft een kritieke invloed op de IT-beveiliging. Het is belangrijk dat ook thuis op een veilige manier gewerkt kan worden en dat bijvoorbeeld een veilige verbinding naar het bedrijfsnetwerk wordt afgedwongen. Het organiseren van de benodigde technische zaken is nog redelijk eenvoudig: er wordt een technisch veilige en voldoende beveiligde oplossing geboden om vanuit huis te werken (multifactor authenticatie in combinatie met een beveiligde verbinding). Daarnaast is ook het menselijke aspect zeer belangrijk om de informatieveiligheid in de organisatie te waarborgen. Sinds het coronavirus zijn intrede heeft gedaan is een toename te zien van kwaadaardige e-mails en van kwetsbaarheden in software. Cybercriminelen spelen in op de veranderende werksituatie. Daarom is geprobeerd om bewustwording te creëren bij collega's door ze duidelijk te informeren over de risico's van thuiswerken en is opgeroepen om extra alert te zijn op phishing en valse e-mails.

Outsourcing ICT

De technische ICT-infrastructuur van gemeente Hulst die in huis stond, is in 2020 vervangen door een nieuw af te nemen dienst van een externe partij (outsourcing). De eigen ICT-infrastructuur is uitgefaseerd en het beschikbaar stellen en beheer van de ICT-infrastructuur is overgenomen door Provide Managed Services (PMS). Deze verandering heeft grote gevolgen gehad voor de interne processen en de manier van werken voor collega's. Door middel van een Service Level Agreement (SLA) en een Dossier Afspraken en Procedures (DAP) zijn afspraken gemaakt tussen gemeente Hulst en PMS. Hierin is consensus bereikt over nieuwe werkwijzen, procedures en prestatie indicatoren. Deze afstemming is noodzakelijk om digitaal weerbaar te zijn en te blijven als organisatie. De outsourcing van de ICT-infrastructuur is in 2020 ingezet. Volledige implementatie en optimalisatie van deze nieuwe werkwijze kost tijd, aanpassingsvermogen van de organisatie en samenwerking met PMS. Hier gaat de komende jaren hard aan gewerkt worden. Met de outsourcing zijn in technische en procesmatige zin grote stappen vooruit gezet richting een veilige werkomgeving die voldoet aan de normen van de Baseline Informatiebeveiliging Overheid (BIO)

Baseline Informatiebeveiliging Overheid (BIO)

Vanaf 1 januari 2020 is de Baseline Informatiebeveiliging Overheid (BIO) van kracht. De BIO vervangt de bestaande Baseline Informatiebeveiliging voor Gemeenten (BIG). In 2020 heeft de focus vooral gelegen op de implementatie van de BIO. Het grote verschil tussen de normenkaders is dat de BIO meer nadruk legt op risicomanagement. Concreet betekent de BIO een verplicht kader van maatregelen, een vermindering aan maatregelen van bijna 60% en proces gestuurd risicomanagement waarbij een baselinetoets de basis vormt. Per proces dient bekeken te worden welke maatregelen noodzakelijk zijn om een acceptabel informatiebeveiligingsniveau te hanteren. Het is de verantwoordelijkheid van de proceseigenaar om ervoor te zorgen dat risico’s binnen het proces passend worden beheerst. Dit is een grote verandering ten opzichte van de BIG, waarbij gemeentebreed maatregelen geïmplementeerd dienden te worden.

Audits

ENSIA (Eenduidige Normatiek Single Information Audit) ondersteunt de gemeente bij het in één keer slim verantwoording afleggen over informatieveiligheid gebaseerd op de BIO met inbegrip van de specifieke normenkaders voor de BRP, PNIK, BAG, BGT, BRO, DigiD en Suwinet. Uitgangspunt hierbij is de horizontale verantwoording aan de gemeenteraad. Deze vormt de basis voor het verticale verantwoordingsproces aan nationale partijen die een rol hebben in het toezicht op informatieveiligheid.

Vanzelfsprekend is dat het verantwoordingsstelsel ENSIA gewijzigd is met de intreding van de BIO. De zelfevaluatie toetst in mindere mate de aanwezigheid van maatregelen maar legt de focus op de uit te voeren risicoanalyses met specifieke maatregelen als uitkomst. De verplichte zelfevaluaties zijn uitgevoerd op het gebied van de:

· Basisregistratie Personen (BRP);

· Paspoorten en Nederlandse Identiteitskaarten (PNIK);

· Basisregistratie Adressen & Gebouwen (BAG);

· Basisregistratie Grootschalige Topografie (BGT);

· Basisregistratie Ondergrond (BRO);

· Baseline Informatiebeveiliging Overheid (BIO);

· DigiD (t.b.v. digitale dienstverlening);

· Structuur uitvoeringsorganisatie Werk & Inkomen (Suwinet).

Er zijn van deze zelfevaluaties/audits afzonderlijke rapporten beschikbaar waarin de bevindingen en conclusies zijn vastgelegd. Algeheel resultaat van ENSIA is dat we op alle deelterreinen in belangrijke mate voldoen aan de gestelde normen en dat bepaalde aspecten nog nadere aandacht vragen.

Beheer

De afgelopen periode is verder ingezet om de informatiebeveiliging een structurele plek binnen de organisatie te geven. Dat gaat overigens niet vanzelf en vereist ook voor de komende jaren een aanpak met een hoog bewustzijnsgehalte in de vorm van bijvoorbeeld nulmetingen om het kennisniveau op dit gebied te meten en een passende e-learning op alle niveaus aan te bieden. Het besef moet groeien dat managers, college- en raadsleden zelf verantwoordelijk zijn voor informatiebeveiliging en daar ook naar moeten handelen. Dat kunnen managers niet alleen en daarvoor biedt de 2e lijn zoals de CISO, het Privacy- en InformatiebeveiligingsTeam (PIT) en andere faciliterende disciplines ondersteuning in de vorm van tijdige (sturings-)informatie, advies, controle en begeleiding. In deze beoogde samenwerking zal de komende jaren steeds intensief geïnvesteerd moeten worden om informatiebeveiliging tot een succes te maken.

GAP-analyse

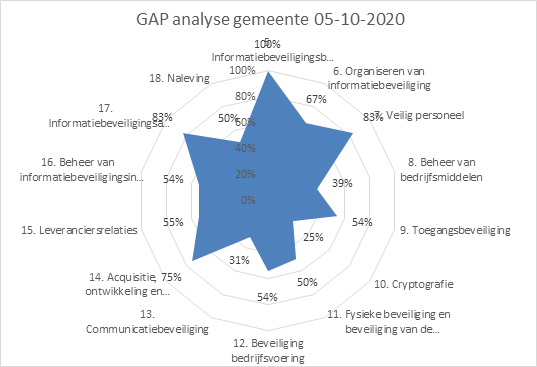

De GAP-analyse biedt ons de mogelijkheid om te controleren of en in welke mate de beveiligingsmaatregelen uit de BIO geïmplementeerd zijn. Het is derhalve de methode om een vergelijking te maken tussen een bestaande of huidige situatie en de gewenste situatie. Omdat de BIO 1 januari 2020 in werking is getreden kan deze GAP-analyse gezien worden als een nulmeting. Ieder jaar zal een nieuwe meting gedaan worden om de voortgang te monitoren. Onderstaand figuur geeft de analyse weer over de controls en beveiligingsmaatregelen die gemeente breed van toepassing zijn. Aan de hand van deze GAP-analyse wordt de impact bepaald en vastgelegd wie wanneer en hoe een ontbrekende of niet volledige beveiligingsmaatregel geïmplementeerd wordt. Dit wordt vervolgens opgenomen in een informatiebeveiligingsplan (jaarplan). Omdat de BIO uitgaat van een pas-toe-of-leg-uit-principe kan aan de hand van een onderbouwing en aantoonbare risicoanalyse gekozen worden om een beveiligingsmaatregel niet te implementeren. Figuur 1 laat zien dat de thema’s encryptie, communicatiemiddelen en het beheer van bedrijfsmiddelen aankomend jaar extra aandacht verdienen.

Figuur 1